Les hackers essaient de s’introduire dans vos comptes, mais ce dispositif rendra leur tâche beaucoup plus difficile. L’authentification à deux facteurs (2FA) est une norme pour la sécurité. Vous êtes probablement familier avec les textos ennuyeux, les pings ou les codes à six chiffres, mais je veux vous expliquer pourquoi ce dispositif est plus sûr que ces options et comment j’ai fini par l’utiliser accidentellement dans ma vie.

Les bases de l’authentification à deux facteurs (2FA).

Tout d’abord, 2FA signifie authentification à deux facteurs. Cela combine un mot de passe (quelque chose que vous connaissez) avec quelque chose que vous avez. Ce “quelque chose que vous avez” peut prendre plusieurs formes, comme un téléphone qui reçoit des SMS, un code unique à six chiffres ou une clé matérielle. Cela est important car les mots de passe seuls sont mal gérés, souvent violés et sujets à de mauvaises pratiques. Demander aux gens de combiner des mots de passe avec autre chose renforce considérablement la sécurité.

Les problèmes avec le 2FA traditionnel.

Cependant, qu’est-ce qui ne va pas avec le 2FA traditionnel qui a rendu l’existence de ce dispositif nécessaire ? Les textos ne sont pas très sécurisés et ont été la raison principale pour laquelle de nombreuses personnes, y compris des individus de haut niveau, ont été compromises. Les attaques de swap SIM sont généralement ciblées mais très efficaces pour contourner l’authentification à deux facteurs et ont prouvé maintes et maintes fois que s’appuyer sur les SMS pour les codes 2FA peut être mieux que rien, mais reste hautement problématique en termes de sécurité.

En plus de la sécurité, vous devez donner votre numéro de téléphone à d’innombrables sites web. Un identifiant unique qui, pour beaucoup de gens, est lié à leur identité, d’autant plus que les numéros de téléphone sont si difficiles à changer et que la plupart des gens n’en ont qu’un ou deux. Il est donc incroyablement facile pour les services de corréler qui vous êtes sur internet.

Les pings sont sécurisés et pratiques, mais ils dépendent généralement d’écosystèmes fermés et de services qui les utilisent, tels qu’Apple, Google Duo ou d’autres. Nous pensons que le 2FA devrait être une norme ouverte qui ne dépend pas de chaque service pour déployer sa propre version des choses, d’où le TOTP.

Le problème avec TOTP.

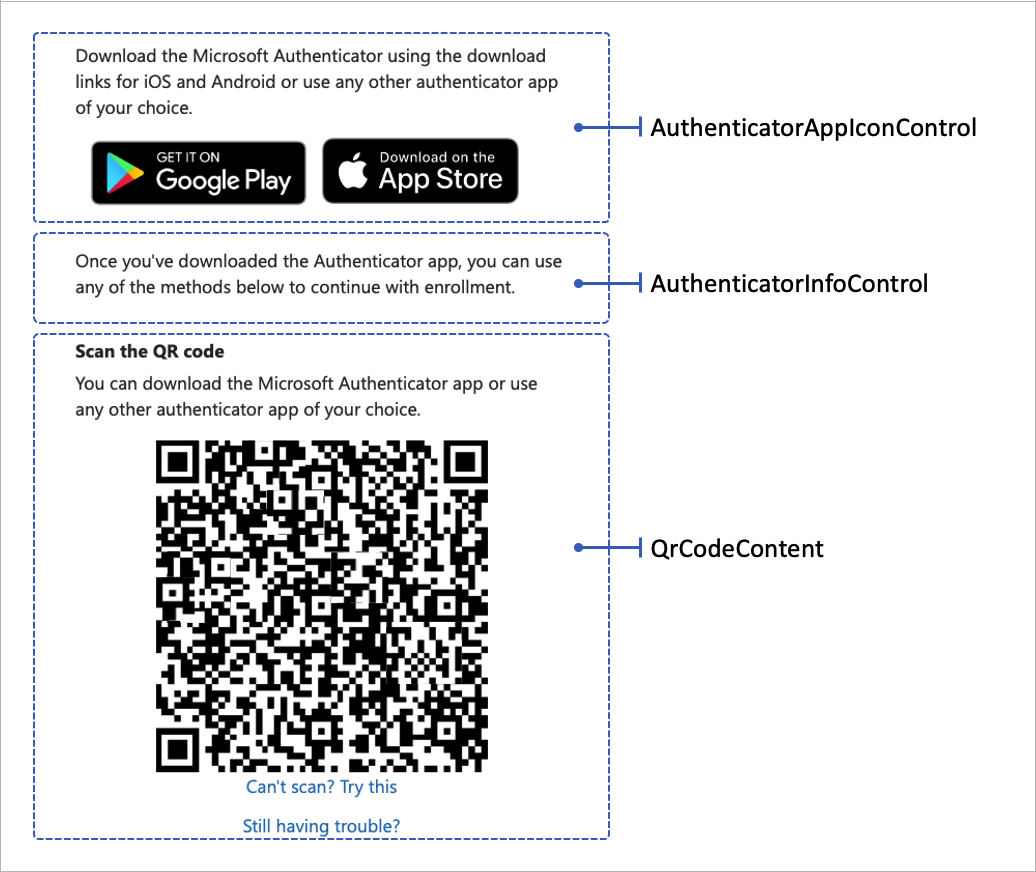

Contrairement à ce que beaucoup croient, les codes QR que vous scannez pour les codes à six chiffres peuvent être utilisés avec n’importe quelle application TOTP, pas seulement Google Authenticator. TOTP est sécurisé, donne aux utilisateurs la liberté de l’utiliser comme ils le souhaitent et constitue une option solide en général. Cependant, TOTP est également vulnérable aux attaques de phishing en temps réel. Une attaque qui enregistre un faux site web peut voler et utiliser le code dans la fenêtre de 30 secondes. Cela peut être gênant et ce n’est pas le protocole le plus convivial pour l’utilisateur.

Contrairement à ce que beaucoup croient, les codes QR que vous scannez pour les codes à six chiffres peuvent être utilisés avec n’importe quelle application TOTP, pas seulement Google Authenticator. TOTP est sécurisé, donne aux utilisateurs la liberté de l’utiliser comme ils le souhaitent et constitue une option solide en général. Cependant, TOTP est également vulnérable aux attaques de phishing en temps réel. Une attaque qui enregistre un faux site web peut voler et utiliser le code dans la fenêtre de 30 secondes. Cela peut être gênant et ce n’est pas le protocole le plus convivial pour l’utilisateur.

La solution : les clés matérielles FIDO (Clés de sécurité 2FA).

C’est là que les clés matérielles FIDO entrent en jeu. Elles sont faciles à utiliser, il suffit de les brancher et elles fonctionnent immédiatement. Avec ce dispositif, aucune information personnelle n’est requise. Les clés matérielles sont un standard ouvert et constituent globalement la solution la plus sûre, car TOTP nécessite toujours la divulgation d’informations qui peuvent être compromises, tandis que FIDO utilise des vérifications locales, ce qui en fait une meilleure version de “quelque chose que vous avez”.

Les clés matérielles offrent une intégration plus avancée avec votre système d’exploitation, ce qui permet d’ajouter des fonctionnalités supplémentaires. Par exemple, vous pouvez exiger une clé pour vous connecter ou avoir besoin d’une clé pour accéder à votre terminal en tant qu’administrateur. Objectivement, ces clés sont considérées comme la norme de référence pour le 2FA en 2022.

Les limitations des clés matérielles FIDO.

Cependant, il y a toujours quelques limitations à prendre en compte. Le dispositif utilise un port qui peut poser problème pour certaines machines. Vous n’êtes pas obligés de laisser la clé branchée en permanence, mais c’est une excellente option pour un compromis entre sécurité et commodité. Les services doivent prendre en charge FIDO, même si certains services de sécurité progressistes ne le font pas encore. Yubico propose un catalogue de comptes pris en charge que vous pouvez consulter pour savoir quels comptes acceptent les clés YubiKey. De plus, il existe un répertoire 2FA qui répertorie le support U2F ainsi que d’autres méthodes 2FA.

Si un service ne prend pas en charge FIDO, vous pouvez toujours utiliser TOTP avec le même dispositif de la même manière. Si vous perdez votre clé ou qu’elle est endommagée, vous êtes bloqués avec TOTP. La solution consiste à acheter deux clés ou plus et à les enregistrer sur vos comptes. Ainsi, si quelque chose arrive à l’une d’entre elles, vous avez une autre clé de secours. Il va de soi que vous devriez essayer de garder vos clés dans des endroits différents. Par exemple, nous en gardons une dans notre ordinateur portable et une dans notre portefeuille, il est donc peu probable que nous perdions les deux en même temps.

En conclusion

Nous vous recommandons vivement d’obtenir une clé matérielle FIDO si vous souhaitez bénéficier d’une sécurité renforcée. Si vous en achetez deux ou plus, si vous disposez de services prenant en charge FIDO, si vous pouvez laisser une clé branchée en permanence pour plus de commodité et si vous acceptez les coûts et la gestion de nouveaux dispositifs dans votre vie, alors vous devriez certainement opter pour une clé matérielle. Si les clés matérielles ne vous conviennent pas, alors la prochaine recommandation serait d’utiliser TOTP, qui peut sembler simple mais peut être un peu complexe lorsque vous commencez à l’utiliser.

Enfin, nous n’avons testé que la YubiKey, mais il existe d’autres alternatives open source impressionnantes que nous n’avons pas encore pu essayer, mais nous espérons le faire à l’avenir. Restez abonnés car nous souhaitons les explorer également.

Yubico – Yubikey C NFC

Yubico – Clé de sécurité C NFC – Noir – Clé de sécurité à authentification à Deux facteurs (2FA), Connexion Via USB-C ou NFC, certifié FIDO U2F/FIDO2